Измените рабочий процесс Wireshark с помощью Brim в Linux

Гайд в разделе Linux "Измените рабочий процесс Wireshark с помощью Brim в Linux" содержит информацию, советы и подсказки, которые помогут изучить самые важные моменты и тонкости вопроса….

pixelnest / Shutterstock

pixelnest / Shutterstock

Wireshark – это де-факто стандарт для анализа сетевого трафика. К сожалению, по мере роста захвата пакетов он становится все более запаздывающим. Brim так хорошо решает эту проблему, что это изменит ваш рабочий процесс Wireshark.

Wireshark – это здорово, но. .

Wireshark – замечательная программа с открытым исходным кодом. Его используют как любители, так и профессионалы во всем мире для исследования сетевых проблем. Он захватывает пакеты данных, которые проходят по проводам или через эфир вашей сети. После захвата трафика Wireshark позволяет фильтровать и искать данные, отслеживать разговоры между сетевыми устройствами и многое другое.

Как бы ни был хорош Wireshark, у него есть одна проблема. Файлы захвата сетевых данных (называемые сетевыми трассировками или захватами пакетов) могут очень быстро стать очень большими. Это особенно верно, если проблема, которую вы пытаетесь исследовать, является сложной или спорадической, или если сеть большая и загружена.

Чем больше захват пакетов (или PCAP), тем более медленным становится Wireshark. Простое открытие и загрузка очень большой (размером более 1 ГБ) трассировки может занять так много времени, что можно подумать, что Wireshark отказался от этого призрака.

Работа с файлами такого размера – настоящая боль. Каждый раз, когда вы выполняете поиск или меняете фильтр, вы должны ждать, пока эффекты будут применены к данным и обновлены на экране. Каждая задержка нарушает вашу концентрацию, что может помешать вашему прогрессу.

Брим – лекарство от этих бед. Он действует как интерактивный препроцессор и интерфейс для Wireshark. Если вы хотите увидеть подробный уровень, который может предоставить Wireshark, Brim мгновенно открывает его для вас именно на этих пакетах.

Если вы много занимаетесь захватом сети и анализом пакетов, Brim произведет революцию в вашем рабочем процессе.

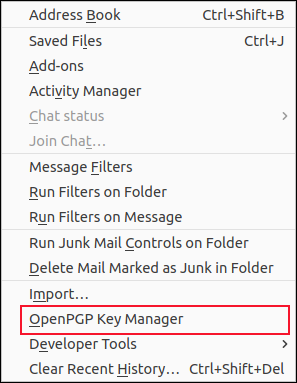

Установка Brim

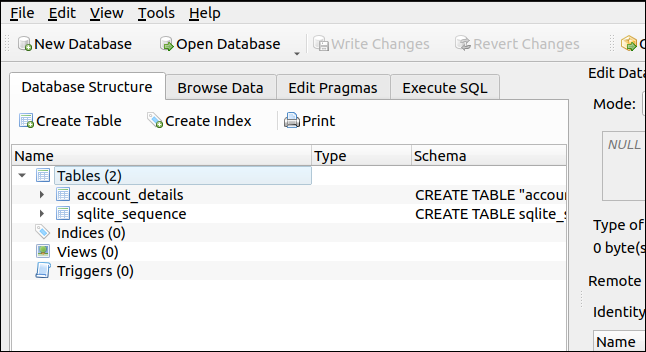

Brim – новинка, поэтому она еще не попала в репозитории программного обеспечения дистрибутивов Linux. Однако на странице загрузки Brim вы найдете файлы пакетов DEB и RPM, поэтому установить его в Ubuntu или Fedora достаточно просто.

Если вы используете другой дистрибутив, вы можете загрузить исходный код с GitHub и создайте приложение самостоятельно.

Brim использует zq, инструмент командной строки для журналов Zeek, поэтому вам также необходимо загрузить ZIP-файл, содержащий двоичные файлы zq.

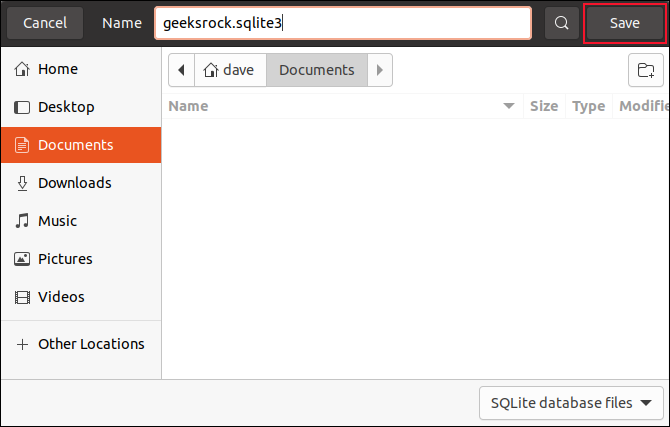

Установка Brim в Ubuntu

Если вы используете Ubuntu, вам необходимо загрузить файл пакета DEB и ZIP-файл zq Linux. Дважды щелкните загруженный файл пакета DEB, и откроется приложение Ubuntu Software. Лицензия Brim ошибочно указана как «Собственная» – она использует лицензию BSD с тремя пунктами.

Нажмите «Установить».”

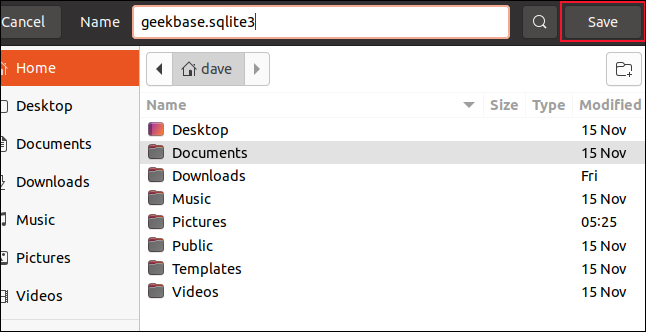

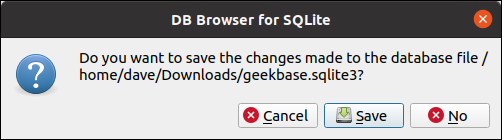

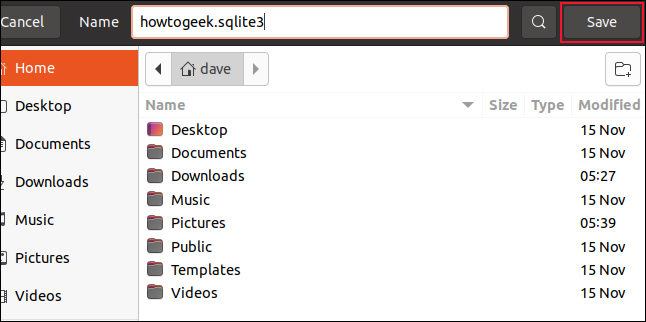

После завершения установки дважды щелкните zq ZIP-файл, чтобы запустить приложение Archive Manager. ZIP-файл будет содержать единственный каталог, перетащите его из «Менеджера архивов» в место на вашем компьютере, например, в каталог «Загрузки».

Мы вводим следующее, чтобы создать расположение для двоичных файлов zq:

sudo mkdir / opt / zeek

Нам нужно скопировать двоичные файлы из извлеченный каталог в только что созданное место. Замените путь и имя извлеченного каталога на вашем компьютере в следующей команде:

sudo cp Downloads / zq-v0.20.0.linux-amd64 / * / opt / Zeek

Нам нужно добавить это местоположение к пути, поэтому мы отредактируем файл BASHRC:

sudo gedit.bashrc

Откроется редактор gedit. Прокрутите файл до конца и введите следующую строку:

export PATH = $ PATH: / opt / zeek

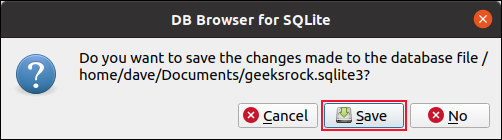

Сохраните изменения и закройте редактор.

Установка Brim в Fedora

Чтобы установить Brim в Fedora, загрузите файл пакета RPM (вместо DEB), а затем выполните те же действия, которые мы описали для установки Ubuntu выше.

Интересно, что когда RPM-файл открывается в Fedora, он правильно определяется как имеющий лицензию с открытым исходным кодом, а не проприетарную.

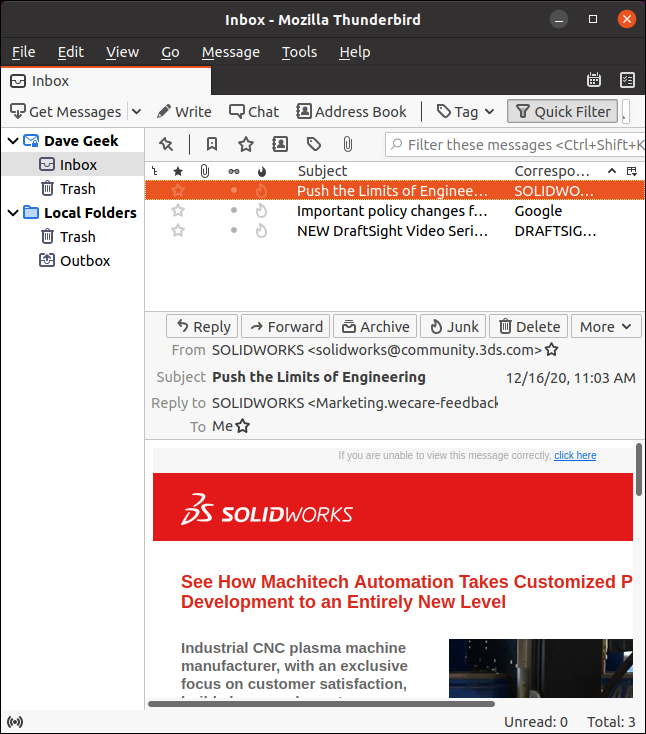

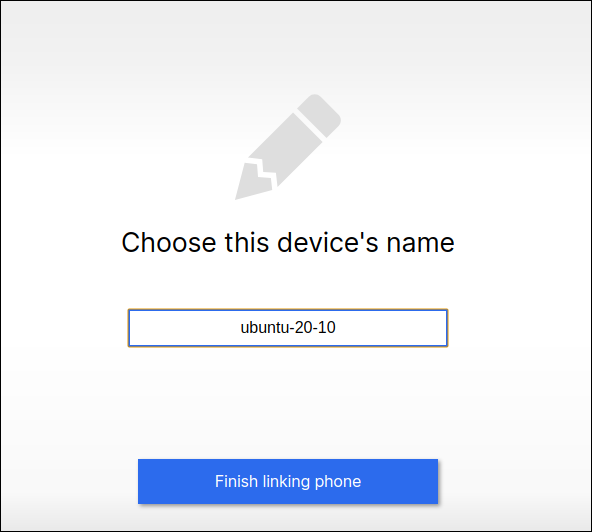

Запуск Brim

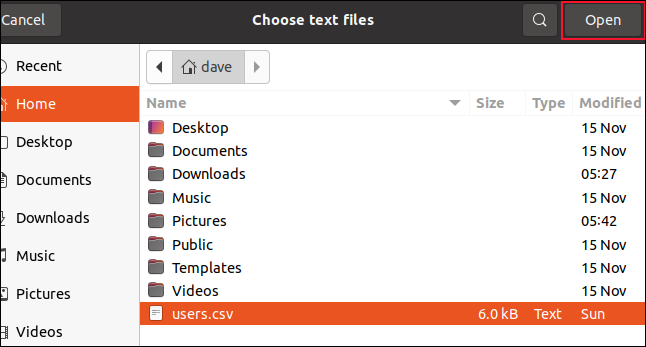

Нажмите «Показать приложения» в доке или нажмите Super + A. Введите «brim» в поле поиска, а затем нажмите «Brim», когда оно появится.

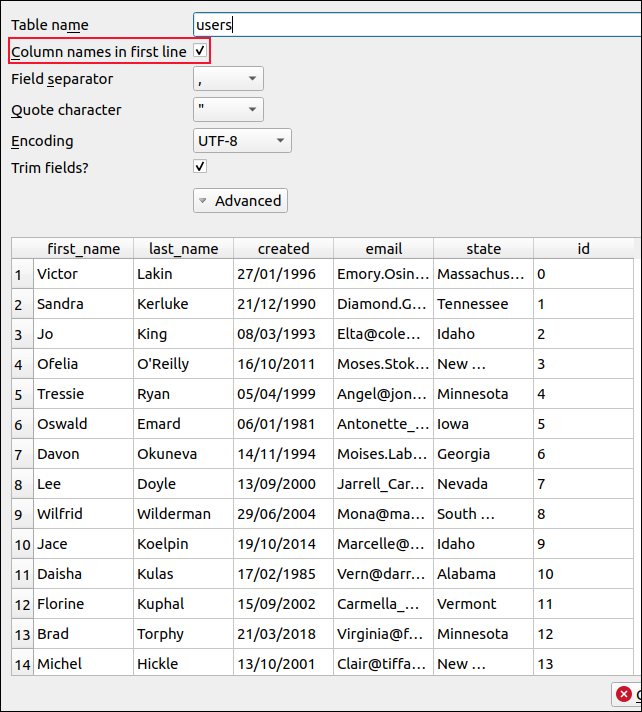

Brim запустится и отобразит свое главное окно. Вы можете нажать «Выбрать файлы», чтобы открыть обозреватель файлов, или перетащите файл PCAP в область, окруженную красным прямоугольником.

Brim использует отображение с вкладками, и вы можете одновременно открывать несколько вкладок. Чтобы открыть новую вкладку, щелкните значок «плюс» (+) вверху, а затем выберите другой PCAP.

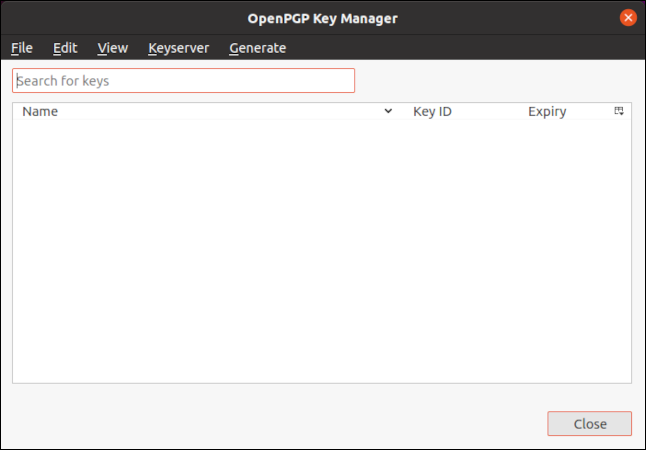

Основы Brim

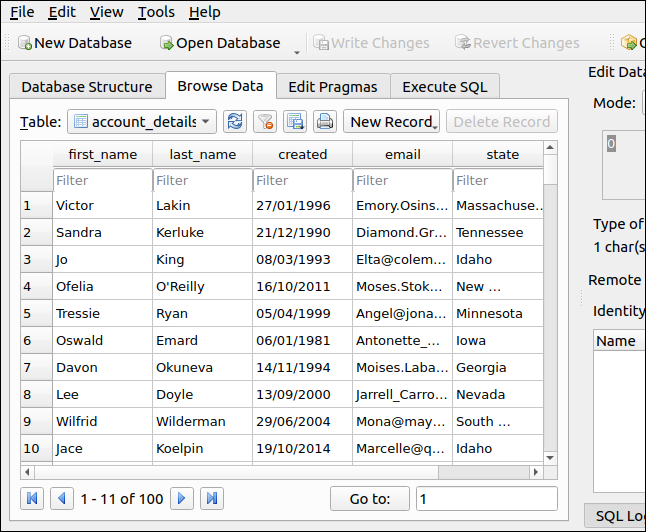

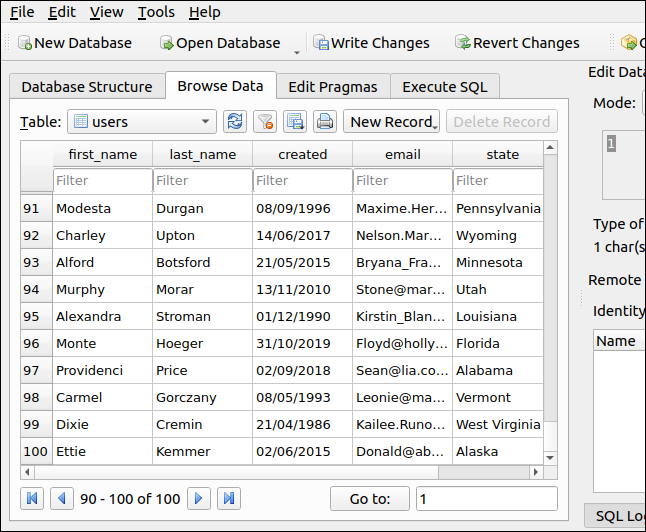

Brim загружает и индексирует выбранный файл. Индекс – одна из причин, по которой Brim работает так быстро. Главное окно содержит гистограмму объемов пакетов с течением времени и список сетевых “потоков”.

Файл PCAP содержит упорядоченный по времени поток сети пакеты для множества сетевых подключений. Пакеты данных для различных соединений перемешаны, потому что некоторые из них будут открываться одновременно. Пакеты для каждого сетевого «разговора» перемежаются с пакетами других разговоров.

Wireshark отображает пакет сетевого потока за пакетом, в то время как Brim использует концепцию, называемую «потоками». Поток – это полный сетевой обмен (или диалог) между двумя устройствами. Каждый тип потока разделен на категории, имеет цветовую кодировку и маркируется по типу потока. Вы увидите потоки, помеченные как «dns», «ssh», «https», «ssl» и многие другие.

Если вы прокрутите экран сводки потока влево или вправо, отобразится гораздо больше столбцов. Вы также можете настроить период времени для отображения той части информации, которую вы хотите видеть. Ниже приведены несколько способов просмотра данных:

- Щелкните полосу на гистограмме, чтобы увеличить сетевую активность в ней.

- Щелкните и перетащите, чтобы выделить диапазон отображение гистограммы и увеличение масштаба. Затем Brim отобразит данные из выделенного раздела.

- Вы также можете указать точные периоды в полях «Дата» и «Время».

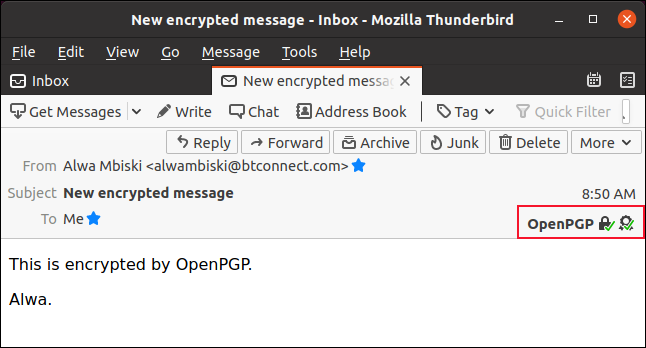

Край может отображать две боковые панели: одну слева и одну справа. Они могут быть скрыты или оставаться видимыми. Панель слева показывает историю поиска и список открытых PCAP, называемых пробелами. Нажмите Ctrl + [, чтобы включить или выключить левую панель.

Панель справа содержит подробную информацию о выделенном потоке. Нажмите Ctrl +], чтобы включить или выключить правую панель.

Щелкните «Conn» в списке «UID Correlation», чтобы открыть схему подключения для выделенного потока.

В главном окне вы также можете выделить поток, а затем щелкнуть значок Wireshark. Это запускает Wireshark с отображаемыми пакетами для выделенного потока.

Wireshark открывается, отображая интересующие пакеты.

Фильтрация в Brim

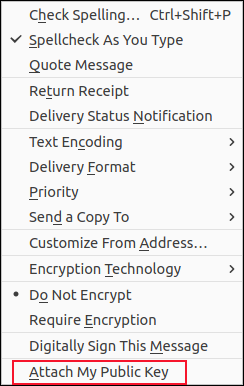

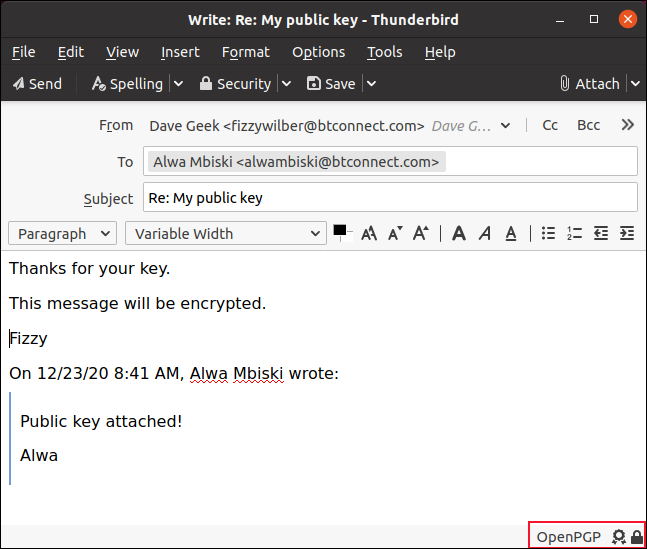

Поиск и фильтрация в Brim являются гибкими и всеобъемлющими, но вам не нужно изучать новый язык фильтрации, если вы не хотите . Вы можете создать синтаксически правильный фильтр в Brim, щелкнув поля в итоговом окне, а затем выбрав параметры в меню.

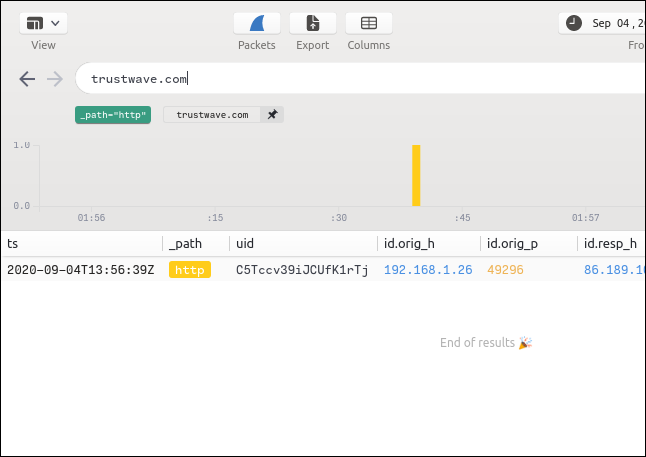

Например, на изображении ниже мы щелкнули правой кнопкой мыши поле «dns». Затем мы выберем «Фильтр = Значение» в контекстном меню.

Затем происходит следующее:

- Текст _path = “dns” добавляется в строку поиска.

- Этот фильтр применяется к файлу PCAP, поэтому он будет отображать только потоки, которые являются потоками службы доменных имен (DNS).

- Текст фильтра также добавляется в историю поиска на левой панели .

Мы можем добавить дополнительные предложения к поисковому запросу, используя ту же технику. Щелкните правой кнопкой мыши поле IP-адреса (содержащее «192.168.1.26») в столбце «Id.orig_h», а затем выберите «Filter = Value» из контекстного меню.

Это добавляет дополнительный предложение как предложение AND. Отображение теперь отфильтровано, чтобы показать потоки DNS, которые происходят с этого IP-адреса (192.168.1.26).

Новый термин фильтра добавлен в историю поиска в левая панель. Вы можете переключаться между поисками, щелкая элементы в списке истории поиска.

IP-адрес назначения для большей части наших отфильтрованных данных – 81.139.56.100. Чтобы увидеть, какие потоки DNS были отправлены на разные IP-адреса, мы щелкаем правой кнопкой мыши «81.139.56.100» в столбце «Id_resp_h», а затем выбираем «Фильтр! = Значение» в контекстном меню.

Только один поток DNS, исходящий из 192.168.1.26, не был отправлен на 81.139.56.100, и мы его обнаружили, не вводя ничего для создания нашего фильтра.

Условия закрепления фильтра

Когда мы щелкаем правой кнопкой мыши поток «HTTP» и выбираем «Фильтр = значение» в контекстном меню, на панели сводки будут отображаться только потоки HTTP. Затем мы можем щелкнуть значок закрепления рядом с предложением HTTP-фильтра.

Предложение HTTP теперь закреплено на месте, и любые другие фильтры или условия поиска, которые мы используем будут выполнены с добавленным к ним предложением HTTP.

Если мы введем «GET» в строку поиска, поиск будет ограничен потоками, которые уже были отфильтрованы с помощью закрепленного предложения. Вы можете закрепить столько предложений фильтра, сколько необходимо.

Для поиска пакетов POST в потоках HTTP мы просто очищаем строку поиска, набираем «POST», а затем нажмите Enter.

Прокрутка в сторону показывает идентификатор удаленного хоста.

Все условия поиска и фильтрации добавляются в список «История». Чтобы повторно применить любой фильтр, просто щелкните его.

Вы также можете выполнить поиск удаленного хоста по имени.

Редактирование условий поиска

Если вы хотите что-то найти, но не видите поток этого типа, вы можете щелкнуть любой поток и отредактировать запись в строке поиска.

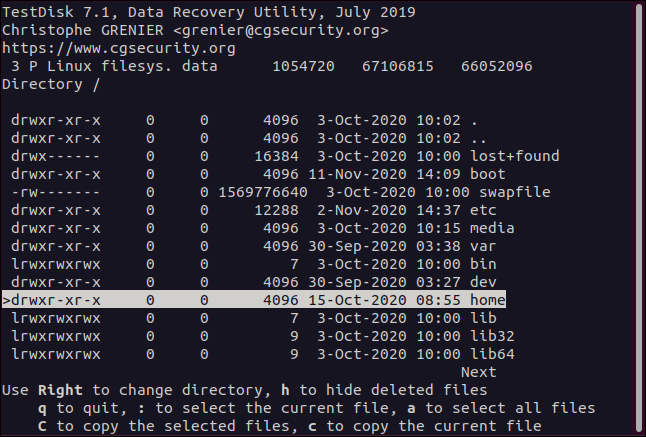

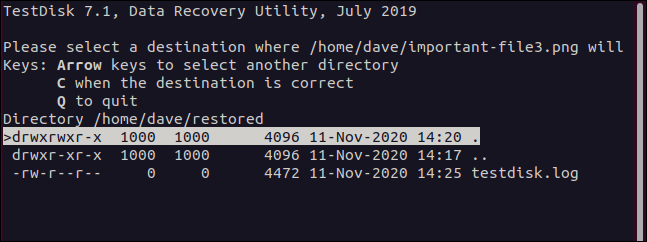

Например, мы знаем, что в файле PCAP должен быть хотя бы один поток SSH, потому что мы использовали rsync для отправки некоторых файлов на другой компьютер, но не можем его увидеть.

Итак , мы щелкните правой кнопкой мыши другой поток, выберите «Filter = Value» из контекстного меню, а затем отредактируйте строку поиска, указав «ssh» вместо «dns».

Мы нажимаем Enter для поиска SSH течет и обнаруживает, что есть только один.

Нажатие Ctrl +] открывает правую панель, на которой показаны детали этого потока. Если файл был передан во время потока, появятся хэши MD5, SHA1 и SHA256.

Щелкните любой из них правой кнопкой мыши, а затем выберите «VirusTotal Lookup» в контекстном меню, чтобы открыть браузер на странице VirusTotal. веб-сайт и передайте хэш для проверки.

VirusTotal хранит хеши известных вредоносных программ и других вредоносных файлов. Если вы не уверены, что файл безопасен, это простой способ проверить, даже если у вас больше нет доступа к файлу.

Если является безопасным, вы увидите экран, показанный на изображении ниже.

Идеальное дополнение к Wireshark

Brim делает работу с Wireshark еще быстрее и проще, позволяя вам нужно работать с очень большими файлами захвата пакетов. Протестируйте его сегодня же!